Servicios Detallados

Descubra cómo podemos proteger su empresa.

¿Todavía tiene dudas acerca de nuestros servicios? Contáctenos

¿Su empresa es segura? Póngase en contacto con nosotros para programar una reunión con un experto de Brainet Securtiy sobre sus necesidades de seguridad.

Programa de Gestión de Vulnerabilidades

No todas las empresas necesitan una prueba de penetración para evaluar con éxito su postura de seguridad. Escaneos regulares de vulnerabilidades a menudo son una alternativa. El programa de gestión de vulnerabilidades de Brainet Security está diseñado para ayudar a establecer un programa efectivo que se alinee con los aspectos existentes de su programa de seguridad para reducir el riesgo general en su red. A medida que los entornos organizacionales continúan creciendo y cambiando, los programas de gestión de vulnerabilidades deben hacer lo mismo. Cuanto más grande se vuelve la red de su organización, más esfuerzo se requiere para defender los datos sensibles contra las vulnerabilidades.

La gestión de vulnerabilidades se describe de manera amplia como la práctica de identificar, clasificar, remediar y mitigar vulnerabilidades. También se describe como el descubrimiento, informe, priorización y respuesta a vulnerabilidades en su red.

No puedes detener lo que no puedes ver. Por eso, la gestión de vulnerabilidades debería ser la base de tu programa de seguridad, porque necesitas saber qué hay en tu red para poder monitorearlo y protegerlo. Un buen programa de gestión de vulnerabilidades puede ayudarte a comprender de manera proactiva los riesgos de cada activo para mantenerlo seguro.

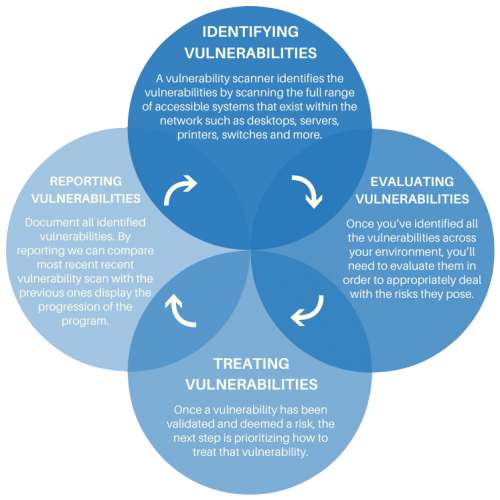

Nuestra Metodología

• Identificación de Vulnerabilidades – Un escáner de vulnerabilidades identifica las vulnerabilidades escaneando toda la serie de sistemas accesibles que existen en la red, como ordenadores, servidores, impresoras, conmutadores, etc.

• Evaluación de Vulnerabilidades – Una vez identificadas las vulnerabilidads en la red, las evaluamos para lidiar adecuadamente con los riesgos que representan.

• Tratamiento de Vulnerabilidades – Una vez que se haya validado una vulnerabilidad y se haya considerado un riesgo, el siguiente paso es priorizar cómo tratar esa vulnerabilidad:

- Remediación: Corregir o parchear completamente una vulnerabilidad para que no pueda ser explotada, lo cual suele ser la opción más preferible siempre que sea posible.

- Mitigación: Cuando no se puede lograr la remediación, una organización puede optar por la siguiente mejor opción, que consiste en reducir la probabilidad de que una vulnerabilidad sea explotada mediante la implementación de controles compensatorios. Esta solución debe ser temporal, ganando tiempo para que la organización pueda remediar la vulnerabilidad.

- Aceptación: Si se considera que una vulnerabilidad tiene un bajo riesgo o si el costo de remediarla es mucho mayor de lo que sería si fuera explotada, una organización puede optar por no tomar ninguna medida para solucionar la vulnerabilidad.

• Informe – Se documentan todas las vulnerabilidades identificadas. A través de los informes, podemos comparar el escaneo de vulnerabilidades más reciente con los anteriores y mostrar el progreso del programa.